У першій частині буде розказано про захист від неправомірного фізичного доступу до мобільного пристрою. У другій - про використання біометрії в додатках.

Автор: Lee Neely

Вступ

Адміністратори і кінцеві користувачі мобільних пристроїв повинні бути більш обізнані про ризики в разі, якщо зловмисник отримав доступ до їх смартфонам. Необхідно подбати про захист свого мобільного пристрою, щоб мінімізувати ці ризики.

У першій частині буде розказано про захист від неправомірного фізичного доступу до мобільного пристрою. У другій - про використання біометрії в додатках.

Навіщо потрібен сильний пароль

Перші смартфони в основному використовувалися в корпоративних цілях і, відповідно, були захищені відповідно до бізнес-стандартам. Рівень доступу до цих пристроїв був нарівні з рівнем доступу до корпоративних обчислювальних систем. Кількість додатків та іншої персональної інформації на мобільних пристроях був незрівнянно нижче, ніж на смартфонах під управлінням сучасних операційних систем (iOS, Android, Windows Mobile і т. Д.). Навіть якщо деякими пристроями володіли звичайні користувачі, це не було настільки критично як в наші дні. З моменту презентації iPhone в 2007 році і Android в 2008 році кількість користувачів смартфонів стало збільшуватися по експоненті, і, як наслідок, з'явилася маса нового контенту та додатків. Але тепер з'явилася інша проблема: потрібно потурбуватися про те, щоб персональні дані, що зберігаються на смартфонах, що не потрапили в чужі руки.

Коли в 2008 році з'явилася вразливість, пов'язана з обходом екрану блокування в iPhone, я виявив, що реакція на цю подію була досить млявою. Подальше дослідження показало, що, оскільки переважна більшість користувачів взагалі не користувалося паролем для розблокування екрану, нових інцидентів, пов'язаних з обходом екрану блокування не виникало. У 2014 році опитування, проведене організацією Consumer Reports, виявив, що хоча 47% власників пристроїв використовують пароль, жести або інші механізми для блокування екрану, 77% тих користувачів встановлюють PIN-код з чотирьох цифр. Більш того, в основному власники смартфонів не вживають ніяких додаткових засобів захисту, як, наприклад, видалення всіх даних після кількох спроб невдалого введення пароля. Дослідження показують, що використання пароля стає все більш популярним, але більшість власників продовжують встановлювати чотиризначний PIN-код.

Незважаючи на те, що пароль - краще, ніж відсутність екрану блокування взагалі, чотиризначний PIN-код легко обходиться за допомогою однієї з наступних технік:

- Спосіб №1 - підглянути через спини.

- Кріс Кроулі ( Chris Crowley ), Інструктор компанії SANS, заявив, що може успішно підглядати паролі, коли знаходиться в одній кімнаті з власником смартфона. Немає нічого неможливого, коли ти володієш певною вправністю.

- Спосіб №2 - пошук найбільш ймовірного чотиризначного PIN-коду.

- Пошук по соціальним мережам, телефонним каталогах та інші ресурси мережі чотиризначних номерів, які мають значення для користувача.

- Зазвичай власники телефону вибирають паролі, які легко запам'ятати: дату народження, річницю весілля, номер будинку або число, що складається з одних цифр. Більш детальна інформація про найбільш поширена PIN-коди представлена в цієї статті .

- Спосіб №3 - прямий перебір.

- Якщо підключити телефон до iOS-пристрою, наприклад, до IP-Box , Можна перебрати всі четирехсімвольние паролі за 17 годин.

§ Зазвичай користувачі не конфігурують пристрій так, щоб інформація була вилучена після кількох невдалих спроб введення пароля. Крім того, в старих версіях iOS (до версії 8.3) були різні способи обходу видалення інформації при 10 невдалих спробах введення PIN-коду.

- Якщо підключити телефон до Android-пристрою, наприклад, USB Rubber Ducky (За допомогою кабелю USB OTG), можна перебрати всі четирехсімвольние паролі за 16 годин.

§ За замовчуванням в Android настає примусова пауза в 30 секунд після п'яти невдалих спроб введення пароля. У перебиральників теж передбачені ці паузи.

Навіщо потрібна більш сильна аутентифікація

Оскільки на телефоні зберігається багато цінної інформації (пошта, банківські акаунти, контакти, замітки і облікові записи до інших сервісів), а чотиризначний PIN-код легко підбирається, питання про використання більш сильного пароля встає в повний зріст.

Однак не тільки рядовим користувачам, але і адміністраторам пристроїв ця ідея не завжди до душі. З мого досвіду, користувач швидше перейде на чотиризначний PIN-код, що буде кілька разів на дню вводити довгий пароль або використовувати інші заходи безпеки. І тут постає питання про альтернативні способи аутентифікації.

Одного разу мій учитель сказав: «Ми наймаємо найрозумніших людей на планеті для вирішення найскладніших завдань. Чи не ставай тією проблемою, яку вирішують ці люди ».

Біометрія

У біометричної аутентифікації використовуються різні «справжні» характеристики користувача: відбитки пальців, сітківки ока, контурів особи або голосу. Біометрія дозволяє знизити необхідність в запам'ятовуванні і постійному введенні складного пароля, що буде до душі і користувачам і адміністраторам.

В операційній системі Android 4.1 з'явилася можливість розблокування смартфона за допомогою особи. Але проблема була в тому, що фотографія особи теж допомагала в розблокуванні. Згодом з'явилося оновлення, і користувачеві потрібно було примружити очі, щоб зображення особи відрізнялося від фотографії. З іншого боку, це нововведення передбачає цілодобову роботу камери, що може бути не завжди доцільне. Я рекомендую відключити цю опцію.

Ще один популярний спосіб біометричної аутентифікації - на основі відбитків пальців. Тут можливі два способи: натискання і ковзання пальцем. Натискання пальцем простіше, ніж ковзання або введення пароля, і, до того ж, має меншу кількість помилкових спрацьовувань.

Незважаючи на те, що біометрична аутентифікація не є вирішенням всіх проблем, цей метод позбавляє від введення паролів і, отже, більш простий і доступний пересічному користувачеві.

біометрична чутливість

Незалежно від типу біометричної системи, якщо користувач не розпізнано, необхідно ввести пароль. Виробники намагаються збалансувати ймовірності помилкових визнань (False Accept Rate; FAR) і помилкових відмов (False Reject Rate; FRR), щоб зловмисники частіше відтиналися, а законні користувачі рідше вводили пароль. Рівень перетину ймовірності помилок (Crossover Error Rate; CER) - це рівень, при якому FRR = FAR. Іноді цей показник називається чутливістю або Equal Error Rate (EER). На малюнку нижче наочно демонструється графік залежності цих показників від чутливості пристрою. Коли виробник випускає продукт з хорошим рівнем CER, користувачам подобається це пристрій, який потенційно може стати популярним.

Малюнок 1: Залежність різних показників від чутливості пристрою

Чому основна увага буде уделяеться Android / iOS

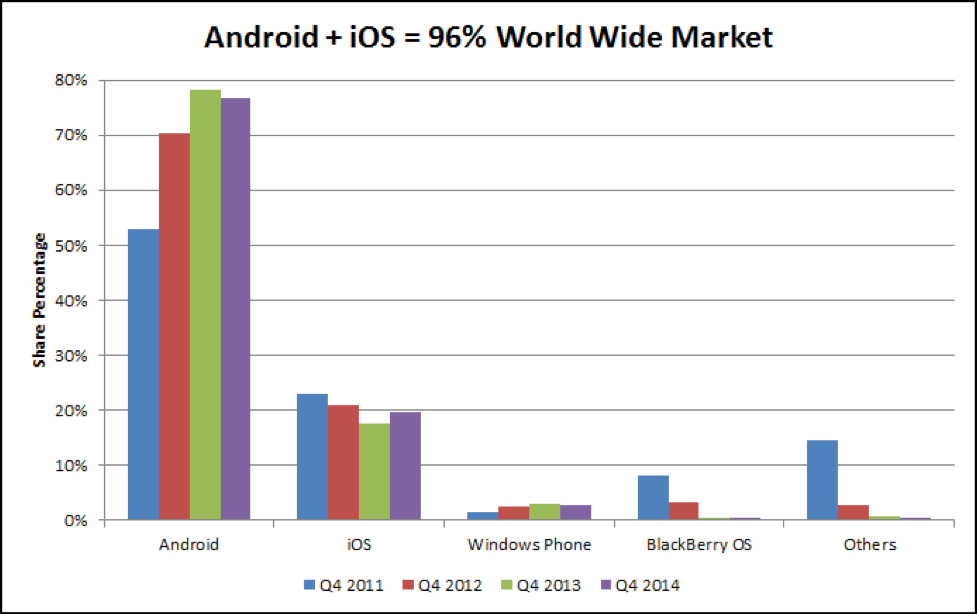

Згідно з даними міжнародної дослідницької та консалтингової компанії International Data Corporation (IDC) в четвертому кварталі 2014 року на 96% всіх смартфонів були встановлені операційні системи Android і iOS. З огляду на велику перевагу щодо інших ОС, основна увага я буду приділяти пристроям на базі iOS і Android.

Малюнок 2: Процентний розподіл операційних систем, встановлених на мобільних пристроях

Поточний стан справ

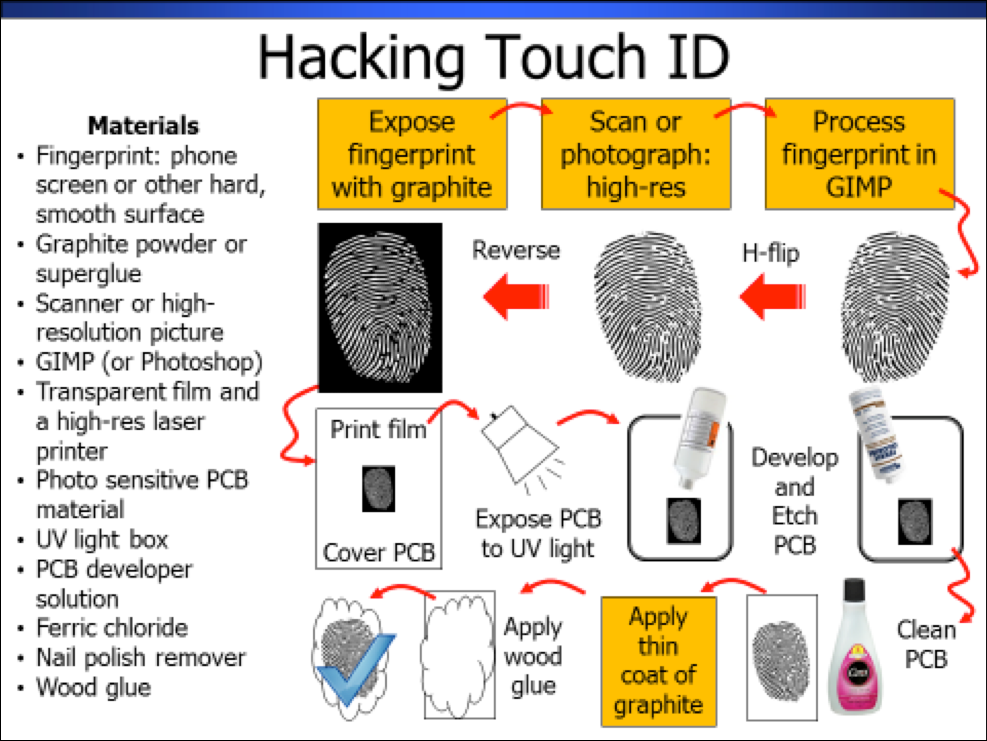

В iPhone 5s і Samsung Galaxy S5 передбачені кошти біометричної аутентифікації на базі зчитувачів відбитків пальців. Для обох пристроїв деякі групи, на зразок The Chaos Computer Club (CCC), навчилися створювати підроблені відбитки пальців для розблокування. Джошуа Райт ( Joshua Wright ), Автор курсу « Mobile Device Security and Ethical Hacking », На малюнку нижче ілюструє процес створення підроблених відбитків для обману Touch ID. схожий метод використовується проти пристроїв компанії Samsung . З появою iPhone 6 і Samsung Galaxy S6 чутливість рідерів зросла, і багато методи підробки відбитків працювати не будуть. З іншого боку, зростає відсоток відмов по легітимним відбитками.

Малюнок 3: Схема обману Touch ID

Захист біометричної інформації

Одна з найбільш важливих заходів безпеки щодо біометричної аутентифікації - захист біометричної інформації. На пристроях від Samsung і Apple замість самих відбитків в окремому захищеному місці зберігається математичне уявлення відбитків. Це захищене місце не синхронізується ні з хмарою, ні з резервними копіями. Важливо розуміти, що на відміну від паролів, відбитки не можна змінити в разі їх потрапляння в руки зловмисника.

Samsung Fingerprint Scan Data Security

Пристрої від компанії Samsung для захисту відбитків використовують достовірну середу виконання (Trusted Execution Environment; TEE). Згідно з документацією, методологія захисту побудована таким чином:

- Самі відбитки і біометричні дані ніде не зберігаються. Після сканування створюється хеш, який потім поміщається в достовірну середу виконання на базі архітектури ARM.

- Сканер відбитків і інтерфейс знаходяться в TEE (Trusted Execution Environment).

- Доступ до відбитків поза TEE отримати не можна.

- Доступ до апаратної частини сканера поза TEE отримати не можна.

- Фізичний доступ до сканера має тільки TEE.

- TEE показує достовірний інтерфейс для введення поверх екрану.

- Trustlet надає результати сканування і, можливо, ключ, створений після успішного ськана, але не інформацію про сканування.

Apple Touch ID Fingerprint Data Security

На iOS-пристроях уявлення відбитків зберігаються в Secure Enclave. Secure Enclave - це співпроцесор, який самостійно завантажується, оновлюється і має зашифровану пам'ять з унікальним ключем, який призначається під час виготовлення. Secure Enclave забезпечує безпеку зберігання внутрішньої інформації, навіть в разі, якщо основне ядро скомпрометовано. Компанія Apple надає обмежені системні засоби для додатків, які бажають використовувати Touch ID для аутентифікації, обмежуючи доступ механізмам взаємодії зі зчитувачем відбитків.

Як біометрія впливає на власників пристроїв

Біометрична аутентифікація безпосередньо впливає, як з хорошою, так з поганої сторони, на те, як власники використовують свої пристрої і на безпеку конфіденційної інформації.

Незважаючи на те, що пристрій для читання відбитків частково знімає необхідність вводити пароль, все ж існує кілька випадків, коли введення пароля необхідний. Нижче представлений перелік ситуацій для пристроїв Apple Touch ID і Samsung Fingerprint Scanner, що вимагають введення пароля:

ситуація

Apple Touch ID

Samsung Fingerprint Scanner

Перезавантаження / Включення

Пароль необхідний завжди

Пароль необхідний в разі, якщо включено шифрування

Пристрій не використовується більше 48 годин

Пароль необхідний завжди

Можна користуватися відбитком

П'ять невдалих спроб введення відбитка

Пароль необхідний завжди

В Samsung S6 пароль необхідний завжди. У більш ранніх моделях обмежень не було.

Додавання / управління відбитками

Пароль необхідний завжди. Пароль повинен бути до внесення відбитків. Може зберігатися не більше 5 відбитків.

Можна користуватися і паролем і відбитком. Повинен бути резервний пароль, що складається з 6 символів, включаючи одну цифру. Можна зберегти максимум 4 відбитків.

Пристрій одержав віддалену команду блокування

Пароль необхідний завжди.

Необхідно використовувати пароль для розблокування. Зверніть увагу, що віддалена команда змінює екран блокування, і замість відбитка потрібно вводити пароль.

Адміністраторам пристроїв і рядовим користувачам слід пам'ятати таблицю вище під час розмов щодо біометрії в поєднанні з сильними паролями.

Крім погроз, пов'язаних з реплікацією відбитків, про які розповіла група CCC, використання біометричної аутентифікації може викликати занепокоєння у деяких користувачів щодо безпеки конфіденційної інформації. Наприклад, співробітникам поліції набагато простіше «попросити» вас розблокувати пристрій за допомогою відбитків, ніж вивідувати PIN-код.

Якщо ви використовуєте відбиток для доступу до Apple Pay, PayPal, або Samsung Pay на вашому мобільному пристрої, потенційні ризики від використання підроблених відбитків значно зростають.

практичні рекомендації

Слід пам'ятати, що створення підроблених відбитків вимагає часу, ресурсів і хороших навичок. Тобто шанси на те, що зловмисник або вуличний злодій добереться до пристрою раніше, ніж ви зможете видалити всю інформацію за допомогою віддаленої команди, досить малі. Крім того, до пристрою, захищеному сильним паролем, отримати доступ не так то просто.

Додаткові заходи для підвищення рівня безпеки вашого пристрою:

дозволити шифрування на пристроях на базі Android (на iOS-пристроях шифрування включено за замовчуванням). Цей захід не дозволить зловмиснику отримати конфіденційну інформацію за допомогою вивантаження NVRAM на інший комп'ютер.

Крім того, корисно встановити додаток з управління мобільним пристроєм: Find My iPhone або Android Device Manager , Яке дає можливість віддаленого виявлення, блокування або видалення інформації в разі крадіжки або інших інцидентів.

Налаштуйте пристрій так, щоб після кількох невдалих спроб введення пароля, вся інформацію віддалялася. Адміністраторам мобільних пристроїв слід встановлювати досить велика кількість спроб (в залежності від довжини пароля), щоб уникнути ненавмисного видалення інформації. Незалежно від довжини пароля, встановлюйте не менше 5 спроб (я рекомендую 10).

Що б ви не використовували: паролі, відбитки або будь-які інші методи аутентифікації, це не звільняє вас від елементарної пильності. Ставтеся до телефону як до гаманця, в якому лежить велика сума грошей. Не залишайте смартфон в легкодоступних місцях і намагайтеся не розкривати методів аутентифікації.

висновок

Дотримуючись наведених вище рекомендацій, ви серйозно підсилите безпеку вашого пристрою і знаходиться там конфіденційної інформації. Скопіювати відбитки пальців набагато складніше, ніж підглянути PIN-код, що вводиться користувачем.

Підвищення рівня безпеки конфіденційної інформації, особливо в міру того, як ми знаходимо нові сфери застосування мобільних пристроїв, і зростає кількість персональних даних, дозволяє нам бути більш впевненим відносного того, хто має доступ до цієї інформації. Але тут постає й інше питання: як ще можна використовувати захисні механізми.

У другій частині ми поговоримо про те, як працювати з біометрією через додатки, розглянемо механізми компрометації біометричної аутентифікації і різні способи захисту.